时间戳作用

客户端在向服务端接口进行请求,如果请求信息进行了加密处理,被第三方截取到请求包,可以使用该请求包进行重复请求操作。如果服务端不进行防重放攻击,就会服务器压力增大,而使用时间戳的方式可以解决这一问题。

上一篇讲到JWT安全验证操作,现在结合时间戳进行防重复攻击和被第三方抓包工具截取到Headers中token,进行模拟请求操作。

防篡改

一般使用的方式就是把参数拼接,当前项目AppKey,双方约定的“密钥”,加入到Dictionary字典集中,按ABCD顺序进行排序,最后在MD5+加密.客户端将加密字符串和请求参数一起发送给服务器。服务器按照

上述规则拼接加密后,与传入过来的加密字符串比较是否相等

防复用

上面的方式进行加密,就无法解决防复用的问题,这时需要在客户端和服务端分别生成UTC的时间戳,这个UTC是防止你的客户端与服务端不在同一个时区,呵呵,然后把时间戳timestamp拼在密文里就可以了,至于防复用的有效性

下面进入正题,编码启动

创建 DESCryption 帮助类

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

|

public class DESCryption

{

/// <summary>

/// //注意了,是8个字符,64位

/// </summary>

private static string PrivateRsa = ConfigurationManager.AppSettings["PrivateRsa"];

/// <summary>

/// //注意了,是8个字符,64位

/// </summary>

private static string PublicRsa = ConfigurationManager.AppSettings["PublicRsa"];

/// <summary>

/// 加密

/// </summary>

/// <param name="data"></param>

/// <returns></returns>

public static string Encode(string data)

{

byte[] byKey = Encoding.ASCII.GetBytes(PrivateRsa);

byte[] byIV = Encoding.ASCII.GetBytes(PublicRsa);

DESCryptoServiceProvider cryptoProvider = new DESCryptoServiceProvider();

int i = cryptoProvider.KeySize;

MemoryStream ms = new MemoryStream();

CryptoStream cst = new CryptoStream(ms, cryptoProvider.CreateEncryptor(byKey, byIV), CryptoStreamMode.Write);

StreamWriter sw = new StreamWriter(cst);

sw.Write(data);

sw.Flush();

cst.FlushFinalBlock();

sw.Flush();

return Convert.ToBase64String(ms.GetBuffer(), 0, (int)ms.Length);

}

/// <summary>

/// 解密

/// </summary>

/// <param name="data"></param>

/// <returns></returns>

public static string Decode(string data)

{

byte[] byKey = Encoding.ASCII.GetBytes(PrivateRsa);

byte[] byIV = Encoding.ASCII.GetBytes(PublicRsa);

byte[] byEnc;

try

{

byEnc = Convert.FromBase64String(data);

}

catch

{

return null;

}

DESCryptoServiceProvider cryptoProvider = new DESCryptoServiceProvider();

MemoryStream ms = new MemoryStream(byEnc);

CryptoStream cst = new CryptoStream(ms, cryptoProvider.CreateDecryptor(byKey, byIV), CryptoStreamMode.Read);

StreamReader sr = new StreamReader(cst);

return sr.ReadToEnd();

}

}

|

然后在MyAuthorizeAttribute 加上时间戳验证方法

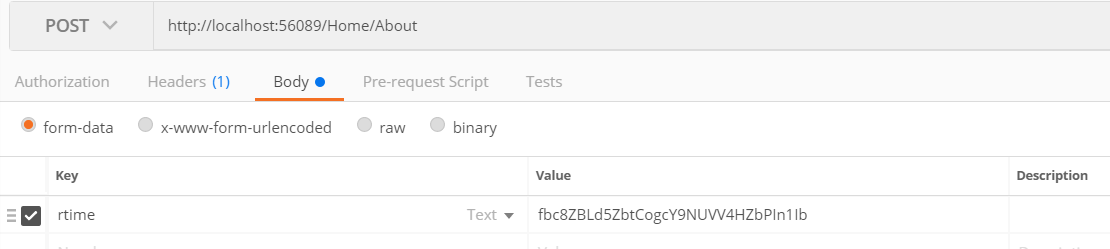

将DESC签名时间字符串 当作请求传入

如果传入的时间戳小于服务器当前时间 返回false 提示权限不足

如果传入的时间戳大于服务器当前时间 返回true 可以正常访问

完美方案就是将redis中jwtToken设置过期时间 各位兄台希望我补充完整,

请留言–我会及时更新GitHub将这个dmeo补充完整

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

//请求参数

string requestTime = httpContext.Request["rtime"]; //请求时间经过DESC签名

if (string.IsNullOrEmpty(requestTime))

return false;

//请求时间DESC解密后加上时间戳的时间即该请求的有效时间

DateTime Requestdt = DateTime.Parse(DESCryption.Decode(requestTime)).AddMinutes(int.Parse(TimeStamp));

DateTime Newdt = DateTime.Now; //服务器接收请求的当前时间

if (Requestdt < Newdt)

{

return false;

}

else

{

//进行其他操作

var userinfo = JwtHelp.GetJwtDecode(authHeader);

//举个例子 生成jwtToken 存入redis中

//这个地方用jwtToken当作key 获取实体val 然后看看jwtToken根据redis是否一样

if (userinfo.UserName == "admin" && userinfo.Pwd == "123")

return true;

}

|

大家还有什么需要了解的新手教程知识点,可以留言给我。我会在三天内给大家写一份简单的教学demo出来

后期ASP.NET API,ASP.NET Core,Java教程都可以。

https://github.com/yaols/JWT.MvcDemo

总结

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,如果有疑问大家可以留言交流,谢谢大家对快网idc的支持。

原文链接:https://www.cnblogs.com/xiaobai123/archive/2018/06/30/9243809.html

相关文章

- 64M VPS建站:怎样选择合适的域名和SSL证书? 2025-06-10

- 64M VPS建站:怎样优化以提高网站加载速度? 2025-06-10

- 64M VPS建站:是否适合初学者操作和管理? 2025-06-10

- ASP.NET自助建站系统中的用户注册和登录功能定制方法 2025-06-10

- ASP.NET自助建站系统的域名绑定与解析教程 2025-06-10

- 2025-07-10 怎样使用阿里云的安全工具进行服务器漏洞扫描和修复?

- 2025-07-10 怎样使用命令行工具优化Linux云服务器的Ping性能?

- 2025-07-10 怎样使用Xshell连接华为云服务器,实现高效远程管理?

- 2025-07-10 怎样利用云服务器D盘搭建稳定、高效的网站托管环境?

- 2025-07-10 怎样使用阿里云的安全组功能来增强服务器防火墙的安全性?

快网idc优惠网

QQ交流群

-

2025-05-25 30

-

2025-06-04 17

-

2025-05-27 20

-

2025-06-05 17

-

2025-06-04 45