尽管Snort之类的工具在筛选通过我们的网络而来的所有内容方面做得非常出色,但有时必须要查看原始数据。为此,我们最好的工具是“ tcpdump”。

使用tcpdump的最基本方法是简单地发出以下命令:

您可以使用-v选项获得更多详细信息,而-vv可以获取更多信息。

有用的选项

假设您已登录到要管理的远程计算机。如果您不带任何选项运行“ tcpdump”,则输出将被来自您的SSH连接的数据包淹没。为避免这种情况,只需从输出中消除端口22:

- tcpdumpnotport22

您可以使用许多不同的端口来执行此操作:

- tcpdumpnotport143andnotport25andnotport22

如果要进行相反的操作,即仅监视某个端口(这对于调试网络应用程序非常有用),则可以执行以下操作:

- tcpdumpport143

您还可以从网络上的特定主机获取数据:

- tcpdumphosthal9000

如果您的计算机具有多个网络接口,则还可以指定要收听的网络接口:

- tcpdump-ieth1

您还可以指定协议:

- tcpdumpudp

您可以在/ etc / protocols中找到协议列表。

保存输出以备后用

在某些情况下,您可能希望将输出重定向到文件,以便以后可以详细研究它或使用其他程序来解析输出。在以下示例中,您仍然可以在将输出保存到文件时观看输出:

在上面的示例中,我们可以使用日期和时间来标识每个转储。在处理一天中特定时间出现的问题时,这可能会派上用场。

tcpdump还可以选择将其输出转储为二进制格式,以便以后读取。要创建一个二进制文件:

稍后,您可以让tcpdump使用以下命令读取文件

您也可以使用ethereal程序打开原始转储并解释它。

tcpdump为我们提供了有关往返于网络的所有数据包的信息。

将Ethereal与tcpdump一起使用Ethereal

Ethereal是一种也可以用来捕获网络数据包的工具。安装后,您可以打开您制作的原始转储文件。

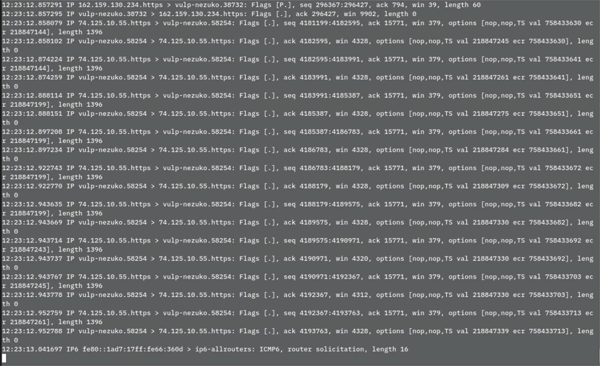

查看正在发生的事情变得相当容易。您可以看到源IP和目标IP以及它是什么类型的数据包。这很容易,然后即可对您可能遇到的网络问题进行故障排除并分析可疑行为。只是为了增加一则轶事,当我编写本课并解释自己的转储时,我在个人工作站上看到了一些奇怪的活动。我几乎每隔固定时间就查询世界上不同IP的机器上的端口32772。我为端口32772运行了一个特定的转储,如下所示:

- tcpdumpport32772-wdump_32772

读取原始输出

如您所见,即使从tcpdump读取所谓的“人类可读”输出也可能有点神秘。看下面的示例,我只是从转储中选出一个随机数据包:

- 17:26:22.924493IPwww.linux.org.www>test.linux.org.34365:P2845:3739(894)ack1624win9648<nop,nop,timestamp32650145924374272>

我们所拥有的是对https://www.linux.org/的Web服务器请求。时间戳记过后,您会在主机名(即端口80)的末尾注意到.www。这将被发送到发出请求的主机test.linux.org的端口34365。“ P”代表TCP“ oush”功能。这意味着应该立即发送数据。在2845:3739(894)之后的数字中,2845标记第一个数据包的八位位组的编号。数字3739是数据包发送的最后一个字节的数字加1。数字894是发送的数据包的长度。表示“ ack 1624”的部分是“ acknowledge”的TCP术语-表示该数据包已被接受,下一个预期的数据包编号为1624。之后,我们看到“ win 9648”发送主机正在等待窗口大小为9648个八位位组的数据包。这之后是时间戳。

现在,如果您认为难以解释,则使用-x选项,它将在十六进制输出中包含数据包内容。

- 18:12:45.149977IPwww.linux.org.www>test.linux.org.34536:.1:1449(1448)

- ack487win6432<nop,nop,timestamp32928421527156244>

- 0x0000:450005dc6a8140004006493bc0a80006E…j.@.@.I;….

- 0x0010:c0a80009005086e88fa41d471c33e3af…..P…..G.3..

- 0x0020:80101920b4d900000101080a13a07a77…………..zw

- 0x0030:019e5f14485454502f312e3120323030.._.HTTP/1.1.200

- 0x0040:204f4b0d0a446174653a205468752c20.OK..Date:.Thu,.

- 0x0050:3135

我们可以从输出中得知这是一个HTTP请求。至于其余的,它不是人类可读的,但是我们很容易知道这是一个合法的数据包。使用这种格式的另一个好处是,即使我们无法完全解释此数据包的状况,也可以将其发送给可能的人。最终,这是未经任何过滤通过网络传输的原始数据。