目录

- 前言

- lua脚本

- nignx.conf配置

- dockerfile配置

前言

因为不涉及到数据库和其它资源的依赖,jwt本身也是无状态的。因此鉴权服务没有再基于java或者其它语言来做。而是使用lua脚本对nginx做了一个增强:使用lua脚本来校验token是否有效,无效直接返回401,有效则原样转发。

lua脚本

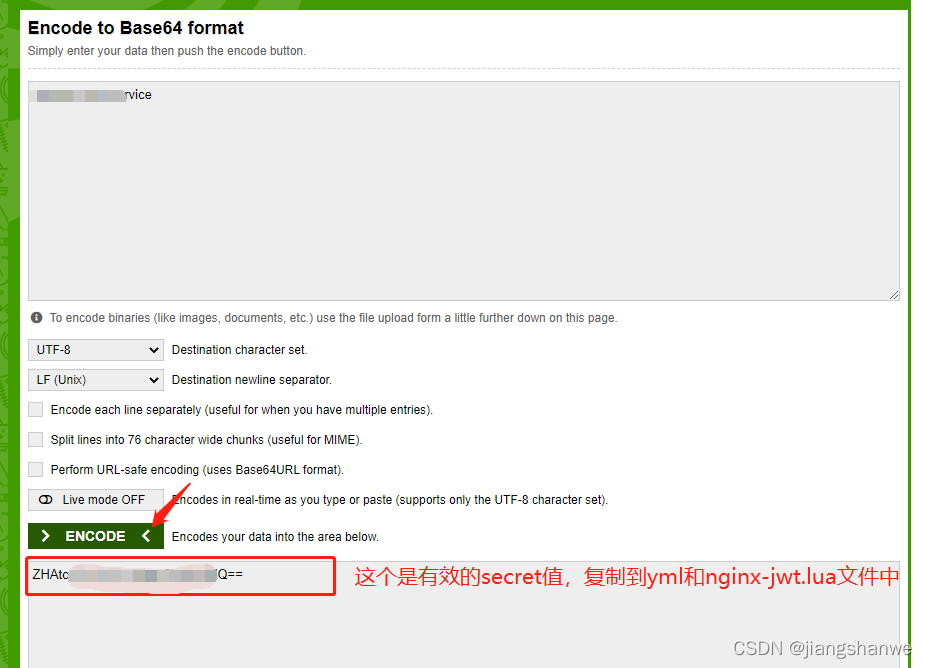

这里的secret我遇到了很大的坑。一开始直接从java后端项目中复制了密钥出来,但是一直提示signature mismatch:,后来发现后端应用中使用base64decode相关方法,在lua脚本中增加了ngx.decode_base64(secret)处理secret后解决问题。其实到这里还没有解决问题,在后端debug代码的时候,发现后端密钥被decode的结果是一串乱码,为了避免乱码的问题,通过https://www.base64encode.org/重新生成secret才最终解决了问题。

如果你的项目中也遇到了这个signature mismatch:错误,需要排查一下后端在生成token的时候,是否有对secret进行decode或者其它处理,在lua脚本中也要进行相应的处理。

nignx.conf配置

?

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61 |

-- nginx-jwt.lua

local cjson = require "cjson"

local jwt = require "resty.jwt"

--your secret

local secret = "yoursecrethere"

--无需鉴权api清单

local no_need_token_api_list = {'/api/register', '/api/login'}

local function ignore_url (val)

for index, value in ipairs(no_need_token_api_list) do

if (value == val) then

return true

end

end

return false

end

local m = {}

function m.auth()

if ignore_url(ngx.var.request_uri) then

return

else

end

-- require authorization request header

local auth_header = ngx.var.http_authorization

if auth_header == nil then

ngx.log(ngx.warn, "no authorization header")

ngx.exit(ngx.http_unauthorized)

end

-- require bearer token

local _, _, token = string.find(auth_header, "bearer%s+(.+)")

if token == nil then

ngx.log(ngx.err, "missing token")

ngx.exit(ngx.http_unauthorized)

end

--decode_base64和后端保持一致

local jwt_obj = jwt:verify(ngx.decode_base64(secret), token)

if jwt_obj.verified == false then

ngx.log(ngx.err, "invalid token: ".. jwt_obj.reason)

ngx.status = ngx.http_unauthorized

ngx.say(cjson.encode(jwt_obj))

ngx.header.content_type = "application/json; charset=utf-8"

ngx.exit(ngx.http_unauthorized)

end

end

return m |

dockerfile配置

?

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41 |

worker_processes 1;

events

{

worker_connections 1024;

}

http

{

lua_package_path "/opt/lua-resty-jwt/lib/?.lua;;";

upstream backend

{

server 192.168.1.1:8080;

}

access_log /logs/nginx_access.log;

error_log /logs/nginx_error.log;

server

{

listen 80;

#后端api接口代理

location /api/

{

access_by_lua_block

{

local obj = require('nginx-jwt')

obj.auth()

}

proxy_pass http://backend;

proxy_redirect off;

proxy_set_header host $host;

proxy_set_header x-real-ip $remote_addr;

proxy_set_header x-forwarded-for $proxy_add_x_forwarded_for;

}

}

} |

到此这篇关于使用nginx和lua进行jwt校验介绍的文章就介绍到这了,更多相关nginx和lua进行jwt校验内容请搜索快网idc以前的文章或继续浏览下面的相关文章希望大家以后多多支持快网idc!

原文链接:https://blog.csdn.net/jiangshanwe/article/details/121956714

相关文章

猜你喜欢

- 64M VPS建站:怎样选择合适的域名和SSL证书? 2025-06-10

- 64M VPS建站:怎样优化以提高网站加载速度? 2025-06-10

- 64M VPS建站:是否适合初学者操作和管理? 2025-06-10

- ASP.NET自助建站系统中的用户注册和登录功能定制方法 2025-06-10

- ASP.NET自助建站系统的域名绑定与解析教程 2025-06-10

TA的动态

- 2025-07-10 怎样使用阿里云的安全工具进行服务器漏洞扫描和修复?

- 2025-07-10 怎样使用命令行工具优化Linux云服务器的Ping性能?

- 2025-07-10 怎样使用Xshell连接华为云服务器,实现高效远程管理?

- 2025-07-10 怎样利用云服务器D盘搭建稳定、高效的网站托管环境?

- 2025-07-10 怎样使用阿里云的安全组功能来增强服务器防火墙的安全性?

快网idc优惠网

QQ交流群

您的支持,是我们最大的动力!

热门文章

-

2025-05-25 30

-

2025-06-04 17

-

2025-05-27 20

-

2025-06-05 17

-

2025-06-04 45

热门评论